Google Workspace で SSO(シングルサインオン)を設定する方法

コラム更新日:2024.04.11

本記事では、Google Workspace で SSO(シングルサインオン)を設定する方法をご紹介します。 SSO(シングルサインオン)とは、一度のログインで複数のサービスを利用できる機能であり、詳しい仕組みやメリットも分かりやすく解説しています。 ビジネス効率化とセキュリティ強化の両立を目指す方は、必見の内容です。ぜひ、参考にしてください。

「自社のセキュリティ設定、大丈夫だろうか?」と感じている方は、セキュリティチェックシート付きのお役立ち資料で、まずは現状把握をしてみませんか?⇒ 無料で資料ダウンロードする

執筆・監修:TSクラウド編集部

Google Workspace 正規代理店のうち、最も高いランクのプレミア資格を持っています。業界歴 17 年、延べ 3,500 社以上へのサービス提供で培った知識と経験を活かし、Google Workspace の情報を発信しています。

SSO(シングルサインオン)とは

SSO(シングルサインオン)とは、一度認証を通れば、その認証情報を使って許可されているすべてのサービスを使える仕組みのことです。利用するアプリケーションそれぞれで都度ログインする手間が省けます。

後回し厳禁!Google Workspace のセキュリティ、万全ですか?情報漏洩などのリスクを軽減するセキュリティ設定のポイントをまとめまたお役立ち資料(チェックシート付き)をご用意しました。⇒ 無料で資料ダウンロードする

➤SSO(シングルサインオン)の認証の仕組み

SSO にはいくつか認証の方式がありますが、Google Workspace ではフェデレーション方式と呼ばれる主に SAML (Security Assertion Markup Language)というプロトコルを利用した認証方式に対応しています。 SAML は日本語で「サムル」「サムエル」と読みます。

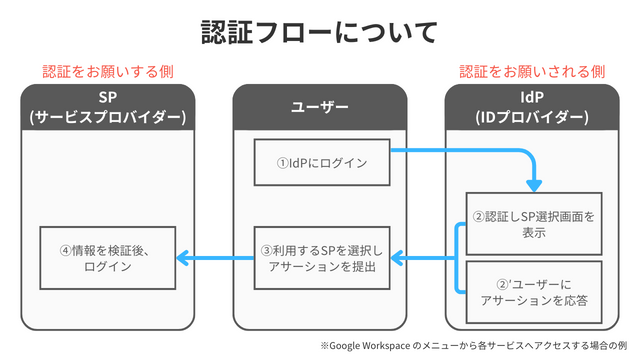

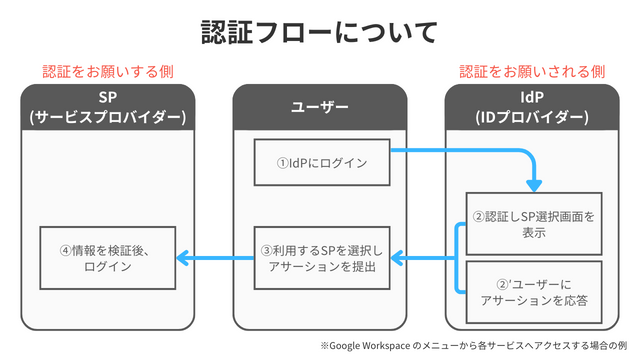

SAML は、認証をお願いする「SP(サービスプロバイダー)」と認証をお願いされる「IdP(アイデンティティプロバイダー)」、「ユーザー」の3つで成り立ち、SP も IdP も SAML 対応が必要となります。

Google Workspace のアカウント情報を利用して、各種 Web アプリケーションへアクセスする場合、SAML が認証される仕組みは以下になります。

- ユーザーは IdP にログインする

- IdP はログインしたユーザーに「アサーション」を応答する

「アサーション」とはユーザの認証情報、属性、権限などの情報が記述されているメッセージ - ユーザーはそのアサーションを SP に提出する

- SP はそのアサーションを受け取って検証する

➤SSO(シングルサインオン)のメリット

セキュリティリスクの低減

各サービスごとにパスワードを用意する必要がなくなるため、パスワードの漏洩リスクも低減されます。これにより、不正アクセスのリスクが軽減され、セキュリティの向上が期待できます。

ユーザー認証の手間を削減

複数のシステムを利用する際に、何度もログイン作業を実施する必要がなくなり、ログイン時間短縮による効率化が期待できます。

アカウント管理の煩雑さを軽減

複数のアカウント情報を管理する必要がなくなり、アカウント管理がしやすいだけでなく、パスワード忘れの防止にもつながります。

専任スタッフがいない・多忙であるといった理由から、企業のセキュリティ対策は後回しにされがち。「自社は大丈夫だろうか?」と感じた方は、セキュリティチェックシート付きのお役立ち資料で、まずは現状把握をしてみませんか?⇒ 無料で資料ダウンロードする

Google Workspace で SSO(シングルサインオン)を設定する方法

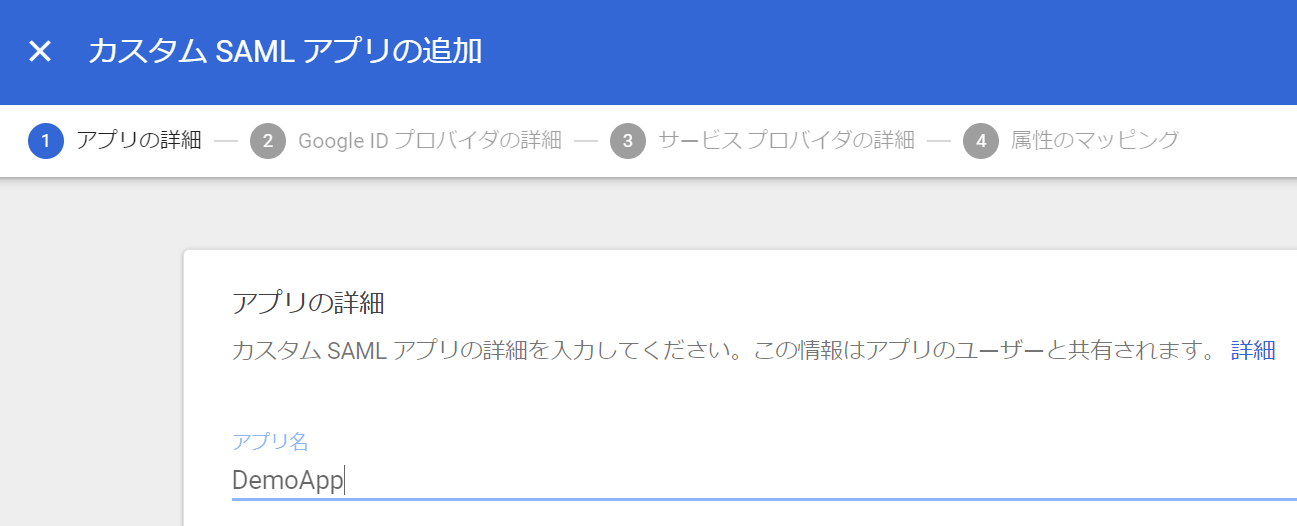

Google では、SAML 2.0 標準を使用した SSO の事前統合が提供された200以上のクラウドアプリケーション「プリセットアプリ」を用意しています。 それ以外にも、SAML 2.0に対応したものであれば Google を IdP として使用する場合「カスタム SAML」として アプリの SSO 設定ができます。それぞれの設定方法は、以下で解説します。

今回は、例として SP 側はプリセットアプリ「Pipedrive」、IdP は「Google」を使った SSO を設定する方法を紹介していきます。

➤SSO(シングルサインオン)を設定するプリセットアプリを追加する

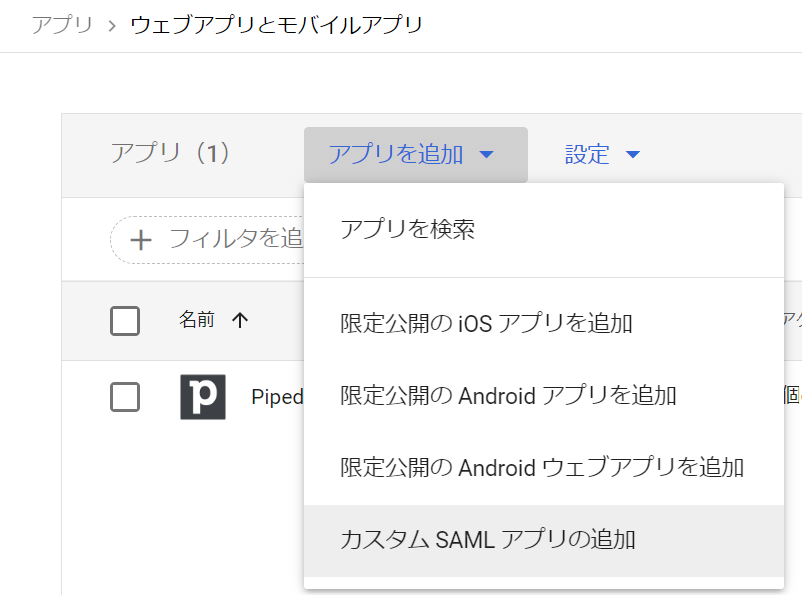

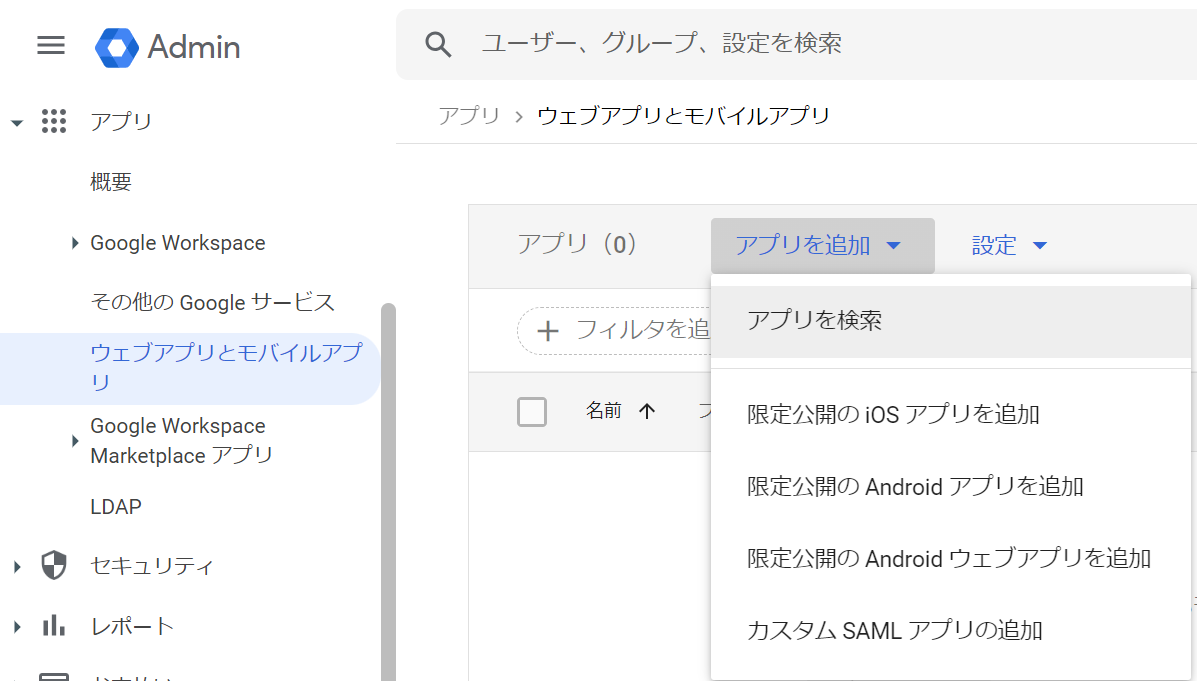

- 管理コンソールの「アプリ」>「ウェブアプリとモバイルアプリ」>「アプリを追加」>「アプリを検索」から SSO の設定をしたいウェブアプリを検索

- 対象のアプリ名を入力し、プラットフォームの「ウェブ(SAML)」と表示されているアプリの選択ボタンをクリック

➤IdP の詳細を取得し SP 側に設定する

対象アプリを選択後、「Google ID プロバイダの詳細」画面に表示されたオプション1と2のうち、SP 側の設定に必要な IdP 情報を取得します。

SP 側にメタデータのインポート、またはコピーした情報を記載し、続行をクリックして次に移動します。

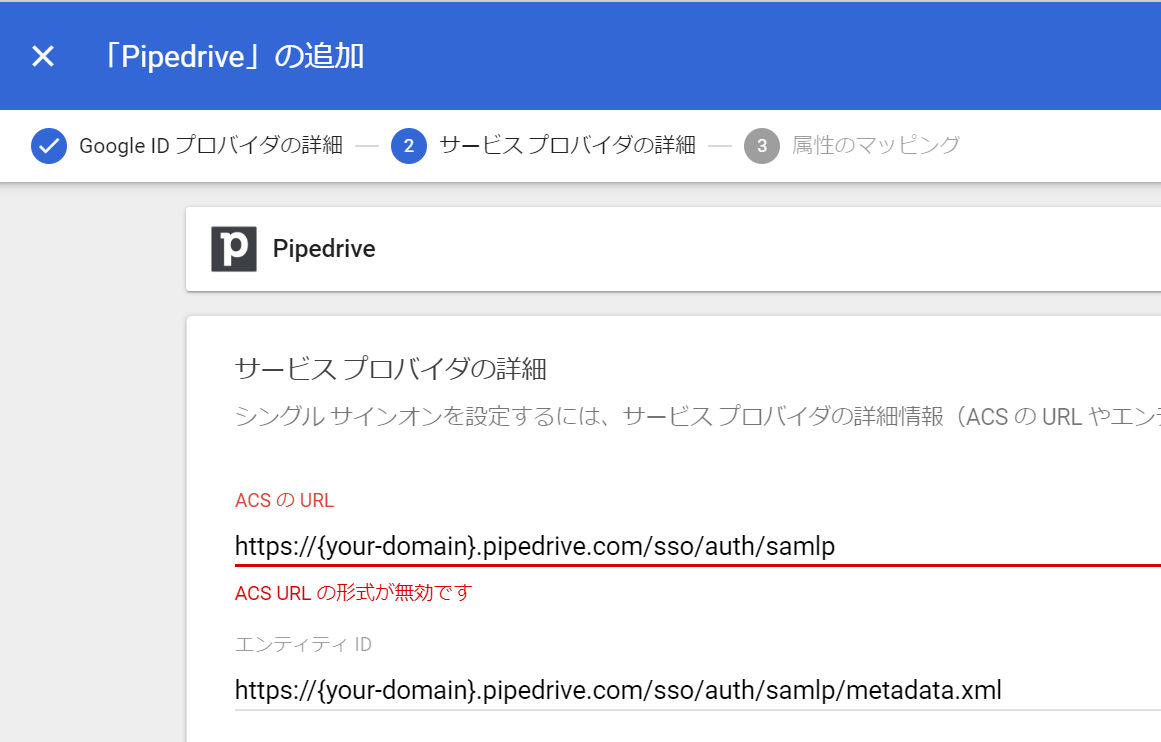

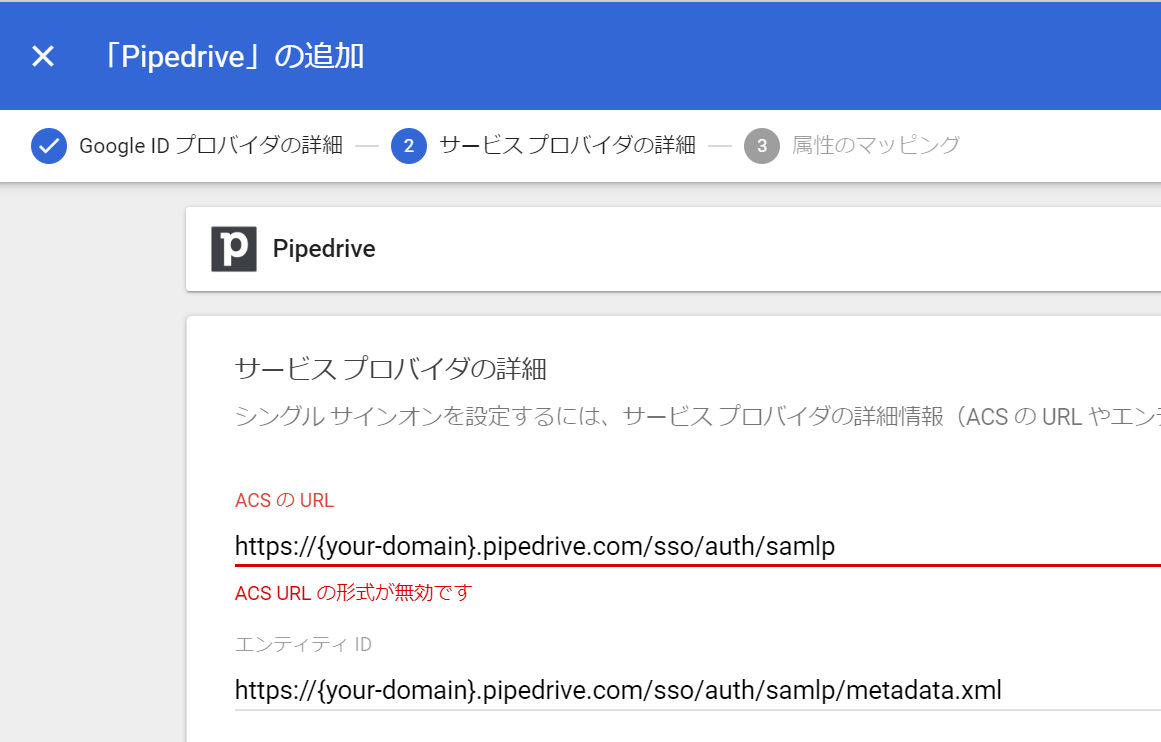

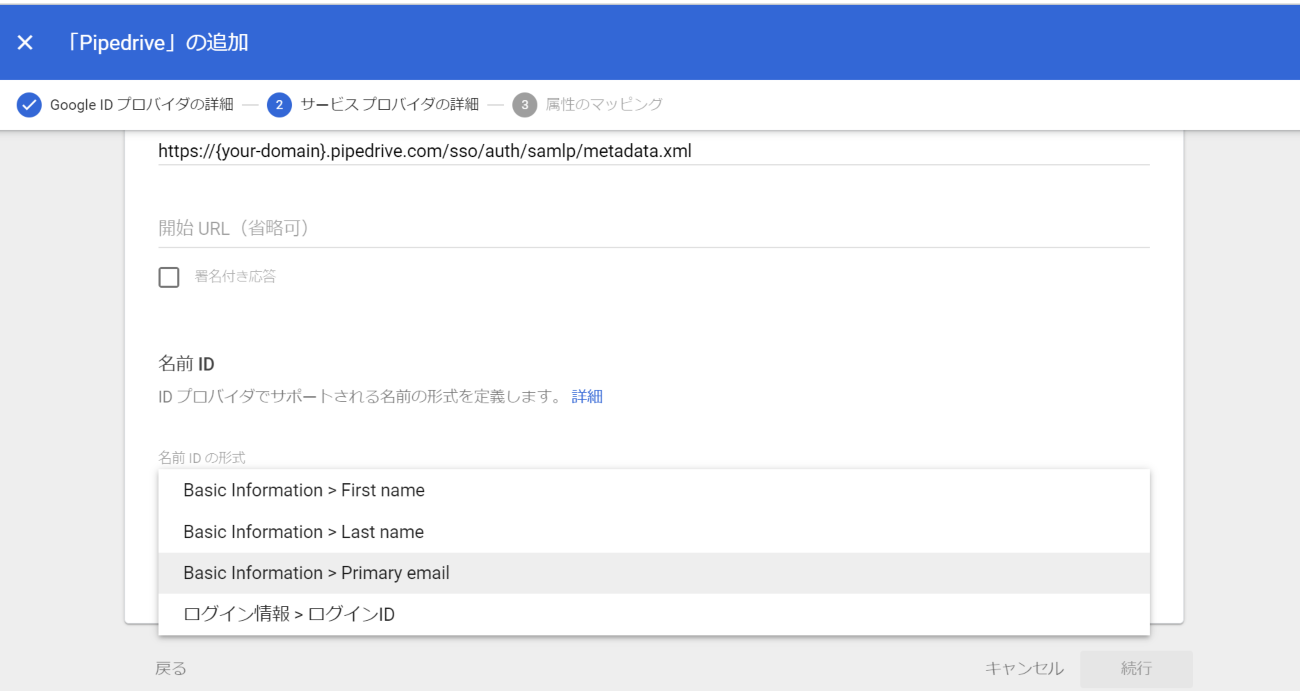

➤SP(サービスプロバイダ)の詳細を入力する

SP 側の SAML 情報が記載されているため、{your-domain} の部分を書き換え、「続行」をクリックします。

➤属性のマッピングを行う

属性のマッピングは任意ですが、今回設定している対象アプリ Pipedrive では Name のマッピングが必須となっていたので Google 側の情報「First name」を設定しました。

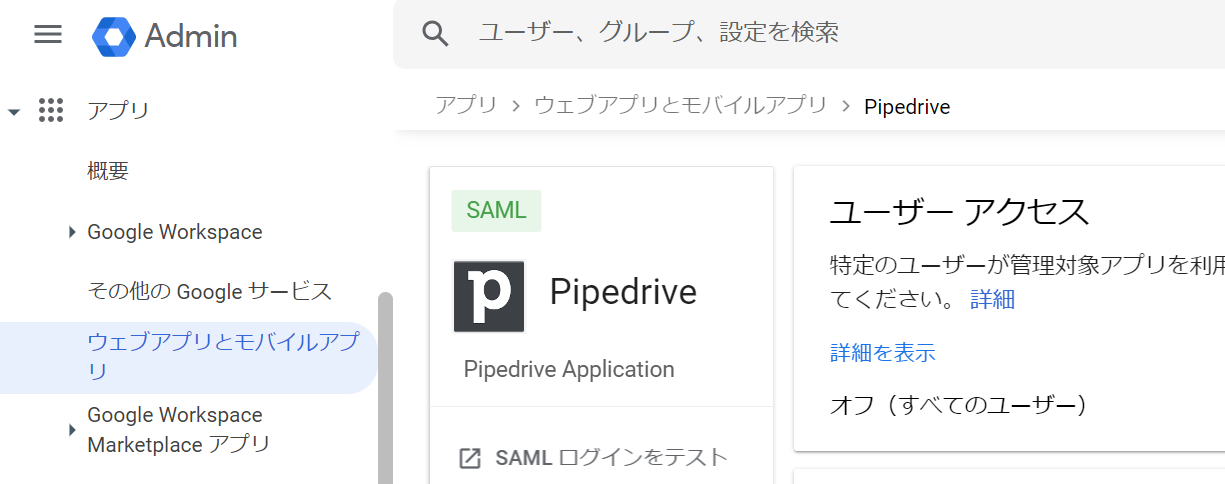

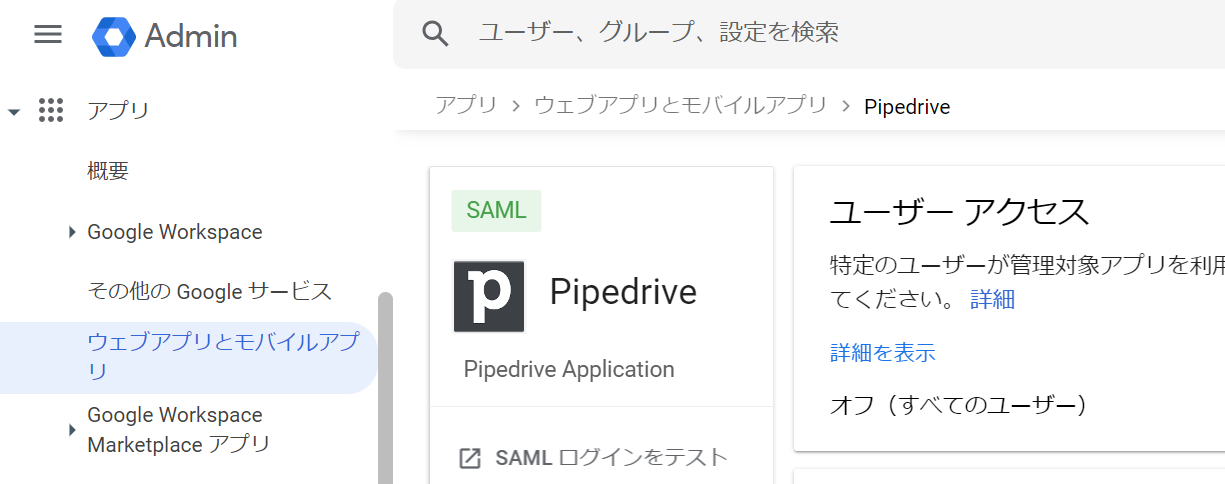

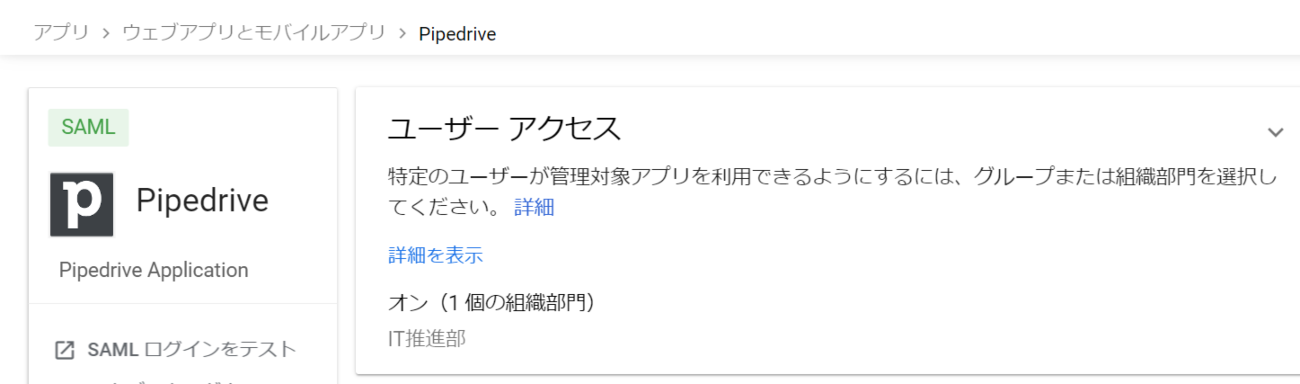

➤ユーザーアクセスをオンにする

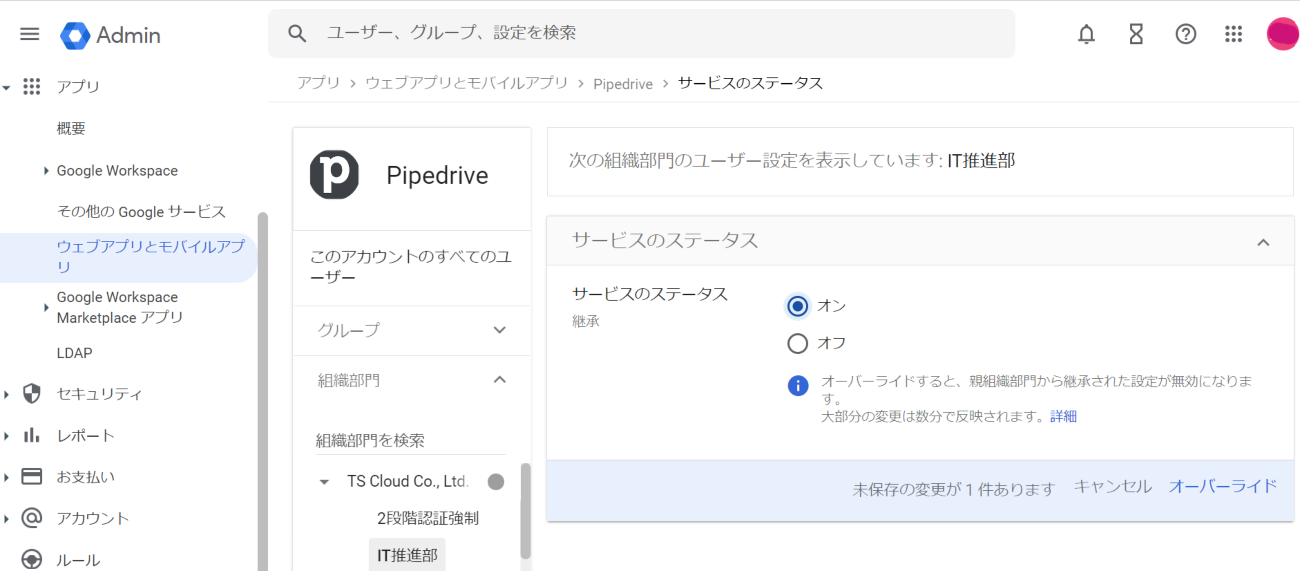

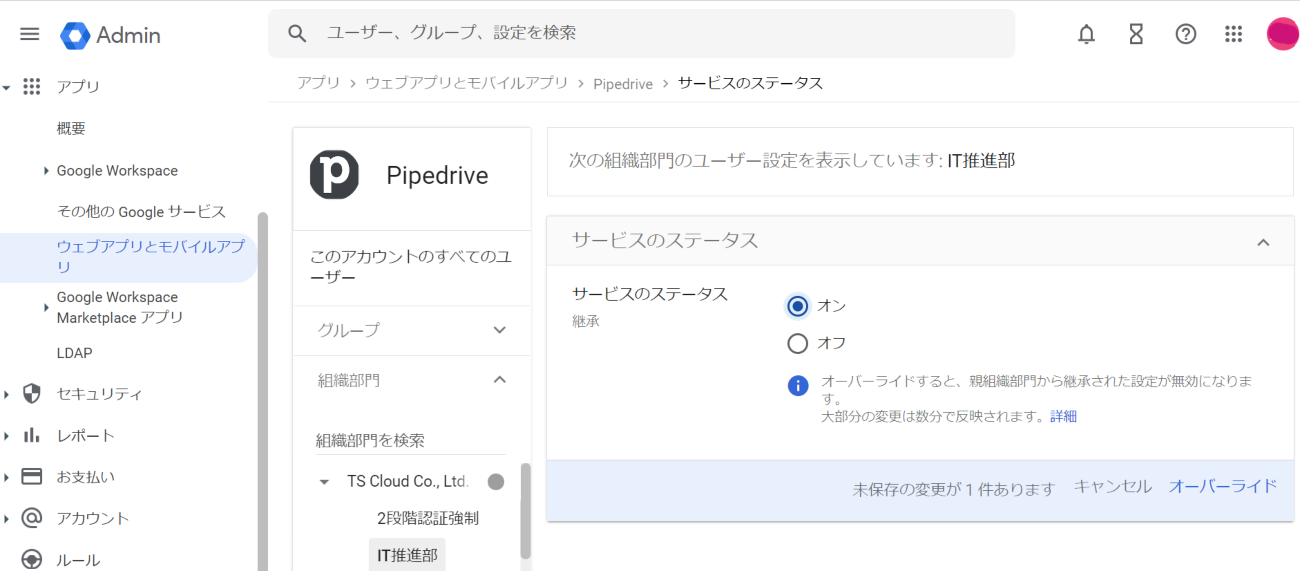

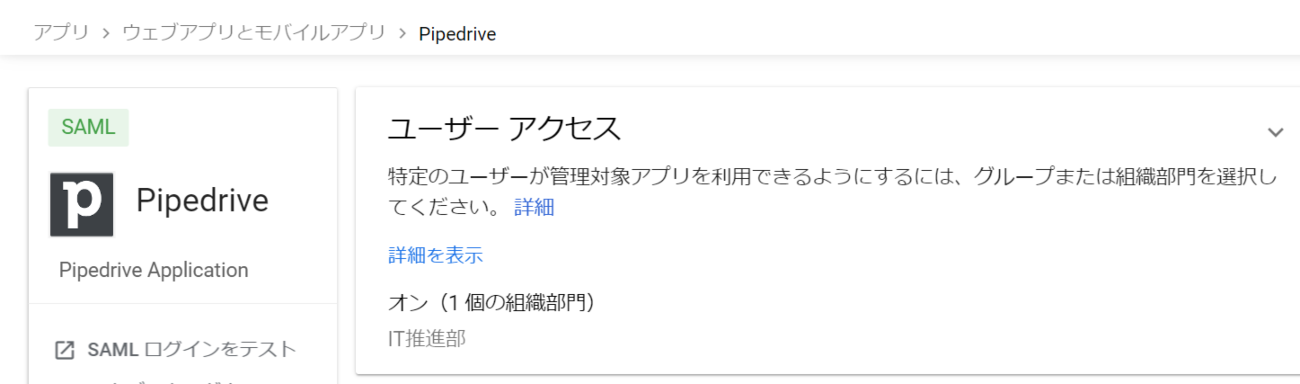

完了を押すと、追加されたアプリの詳細画面に遷移します。「ユーザーアクセス」がデフォルトではオフになっているので、これをオンにします。

組織部門を選択すれば、特定の組織部門だけを有効にすることもできます。

➤SAML ログインをテストする

対象アプリの詳細画面に戻って「SAML ログインをテスト」をクリックし、対象アプリの画面が開けば成功です。アプリによっては SP 側で SSO ログインを有効・無効にする設定があるので確認しましょう。

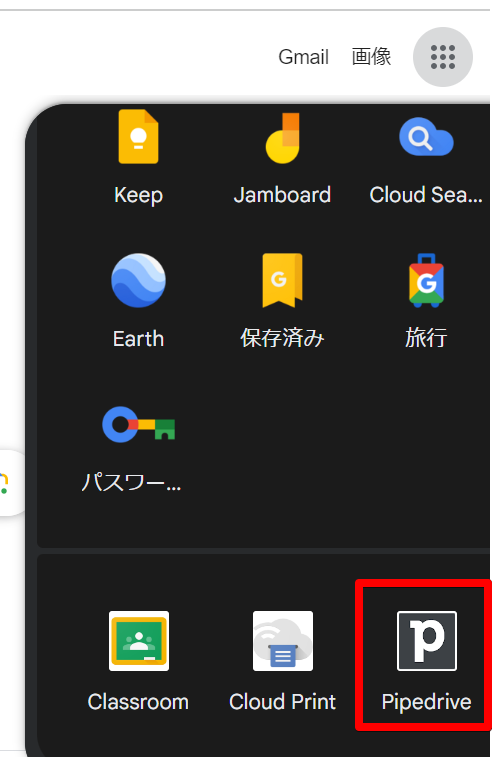

➤対象アプリへアクセスする

ユーザーアクセスをオンにした対象ユーザーの Google Workspace のメニュー最下部に、対象のアプリが追加されています。 対象アプリのログイン画面を通ることなく、直接アプリのサービス画面へ遷移することができます。

Google Workspace で設定した SSO(シングルサインオン)の解除方法

SSO ログインを解除する場面には、以下のケースが考えられます。

- ユーザーが退職する場合

Google Workspace のユーザーの停止や削除をすることで、対象アプリへのログインも不可となります。退職後も情報を共有してしまうリスクがなくなります。 - 部署異動など、利用アプリに変更があった場合

対象アプリのユーザーアクセスを組織部門ごとに設定している場合、異動するユーザーの所属部門を変更することにより対象アプリへの SSO ログインができなくなります。 - 対象アプリを利用しなくなった場合

アプリの解約など、利用の必要がなくなった場合は、Google Workspace 側のアプリ設定も削除しておくとよいでしょう。

SSO(シングルサインオン)の以外にも、企業の情報を守るためには、適切なセキュリティ設定が必要です。ユーザーの退職時などの対応について、この機会に一度見直すことをおすすめします。株式会社TSクラウドでは、セキュリティリスクの確認と対策方法についてまとめたお役立ち資料(セキュリティチェックシート付き)も用意していますので、ぜひ、ご活用ください。⇒ 無料で資料ダウンロードする

Google Workspace の SSO(シングルサインオン)のよくある質問

➤Google Workspace のログイン ID (メールアドレス)と対象アプリのログイン ID が異なる場合は?

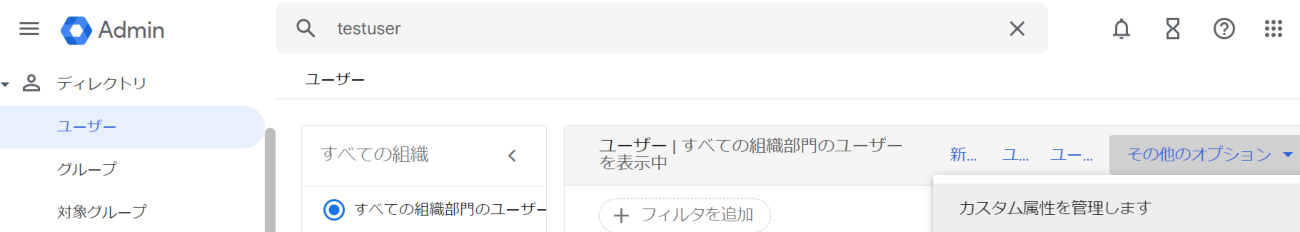

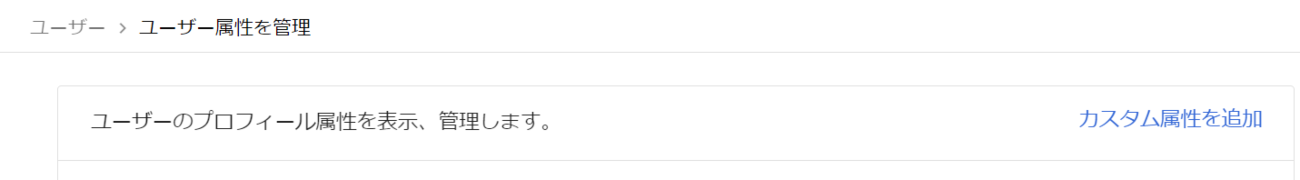

「カスタム属性の追加」で解決できます。以下の手順を参考に設定してください。

カスタム属性の追加

- 管理コンソールの「ユーザー」>「その他のオプション」から「カスタム属性を管理します」をクリック

- 「カスタム属性を追加」からカスタム属性を追加

ユーザーのカスタム属性の追加

- 管理コンソールの「ユーザー」>「ユーザーの詳細」>「ユーザーの情報」をクリック

- 追加したカスタム属性の枠があるので、ユーザーごとのデータを入力

- 上述の「サービスプロバイダの詳細」を入力する画面で、このカスタム属性を選択することができるようになります。

➤Google Workspace のプランによる違いは?

Essentials Starter を除いたエディション全てで、Google を IdP として使用した SSO の設定が可能です。どのプランでもドメイン所有権の証明が必要となります。

2段階認証プロセスでセキュリティをさらに強化する

Google を IdP として設定した SSO を利用すると、Google Workspace へログインするだけで、その他の Web アプリケーションへログインする必要がなくなります。 便利な反面、Google Workspace のログイン情報が漏洩した場合は連携したすべての Web アプリケーションへログインできてしまうといったリスクも考えられるでしょう。

対策として、2段階認証の設定をおすすめします。 2段階認証は、ユーザーのログイン時に追加の本人確認を求め、不正アクセスを防止する機能で、SSO と合わせて使用することにより、より強固なセキュリティ強化ができます。

Google Workspace のお問い合わせはTSクラウドまで

SSO(シングルサインオン)は、一度の認証で複数のサービスを利用可能にすることで、ログインの手間を減らし業務効率の向上が図れます。 今回は、Google を ID プロバイダとして使用した SSO 設定の方法のほか、基礎知識やメリットをご紹介しました。安全で便利な機能を使いこなし、ビジネス効率化とセキュリティ向上を目指しませんか。

株式会社TSクラウドでは、今すぐ見直したいセキュリティ対策が学べるお役立ち資料を提供中!付属のセキュリティチェックシートで、まずは現状把握。被害に合う前に、セキュリティ対策の見直しを行いましょう。