Google Workspace のアクセス制御機能、コンテキストアウェアアクセス。対象プランや設定手順

コラム更新日:2026.01.15

近年の DX 推進と多様な働き方の普及により、企業データへのアクセス経路は複雑化し、従来の境界型防御(VPN など)の限界が顕在化しています。リモートワーク環境下での情報漏洩リスクや、個人端末利用時のセキュリティ確保は、情報システム部門にとって緊急の課題です。

この記事では、オンプレミス環境からの移行を検討されている企業向けに、Google Workspace のアクセス制御機能コンテキストアウェアアクセスの基本的な仕組みから、具体的な設定手順、そして業種・役割に応じた課題解決の活用シナリオまでを網羅的に解説します。

▼クラウドの「どこからでもアクセスできる」メリットと強固なセキュリティを両立したい企業には、Google Workspace でコンテキストアウェアアクセスの設定をすることをおすすめします。⇒Google Workspace のセキュリティ設定について相談する

執筆・監修:TSクラウド編集部

Google Cloud の「プレミア認定」を保有する、Google Workspace 正規販売代理店です。業界歴 17 年、延べ 3,500 社以上の導入支援実績( 2026 年 2 月時点)に基づき、Google Workspace の最新機能から活用術、DX推進に役立つノウハウを専門的な視点で解説しています。

※情報は記事公開(更新)時のものです。Google Workspace の仕様や価格は変更される場合があるため、最新情報は必ず公式ページでご確認ください。

目次

ゼロトラスト時代に必須の「コンテキストアウェアアクセス」

近年、企業の DX 推進に伴い、クラウドサービスの利用が普及しています。また、働き方は多様化し、オフィス、自宅、外出先、さらには海外拠点からと、企業データへのアクセス経路は複雑化の一途をたどっています。

このような状況で、従来の「社内は安全、社外は危険」という前提に立った境界型防御(VPN など)は、その限界を露呈しつつあります。オンプレミス環境を前提としたセキュリティでは、VPN の運用負荷やパフォーマンスのボトルネック、社外からのアクセス方法が限定されるといった課題が顕在化しているのではないでしょうか。

そこで重要になるのが、「ゼロトラスト」というセキュリティの考え方です。これは、いかなるアクセスも信頼せず、すべてのリクエストを都度検証するというアプローチです。このゼロトラストを Google Workspace 上で管理するための中核機能が、今回解説する「コンテキストアウェアアクセス(Context-Aware Access)」です。

Google Workspace のコンテキストアウェアアクセスとは

コンテキストアウェアアクセスとは、ひとことでいえば、ユーザーやデバイスの状況(コンテキスト)に応じて、Google Workspace へのアクセス権を動的に変更する仕組みです。

「いつ、誰が、どこから、どの端末で」に応じてアクセスを動的に制御

従来のアクセス制御が「総務部のユーザーは A フォルダにアクセス可能」といった静的な権限設定だったのに対し、コンテキストアウェアアクセスは、以下のような「コンテキスト」をリアルタイムに評価し、アクセスの可否を判断します。

- ユーザーの属性:どの部署やグループに所属しているか?

- 場所:オフィスのIPアドレスからか、自宅からか?

- デバイスの状態:会社所有の PC か、個人所有のスマートフォンか?OS は最新版か?暗号化されているか?

- 時間:勤務時間内か、深夜か? など

これらの情報を組み合わせることで、「経理部の部長が、会社所有の PC を使い、社内ネットワークからアクセスした場合のみ、会計システムへのアクセスを許可する」といった、きめ細やかなアクセス制御が実現できるのです。

これにより、従業員はどこからでもアクセスできる利便性を享受しつつ、企業はセキュリティを高度に維持することが可能になります。

コンテキストアウェアアクセスで制御できる具体的な条件

コンテキストアウェアアクセスでは、以下のような条件を組み合わせてアクセスレベルというポリシーを作成します。ペルソナが技術的に「何ができるか」を評価できるよう、制御できる主な条件を一覧にまとめました。

| 項目 | 具体的な制御条件 |

|---|---|

| ユーザー属性 | 組織部門,グループ(Google グループ) |

| デバイス情報 | OSの種類(Windows、macOS、Linux、 ChromeOS、iOS、Android),OSのバージョン,デバイスの暗号化ステータス(必須/不要),画面ロックの有無,会社所有デバイスの有無 |

| アクセス場所 | IP サブネット(例:本社の固定 IP アドレス範囲),地域(国や地域単位) |

| 時間帯 | アクセス時間とタイムゾーン |

これらの条件を「AND(かつ)」や「OR(または)」で組み合わせることで、企業のセキュリティポリシーに応じた無数のルールセットを作成できます。

\ コンテキストアウェアアクセスで組織のセキュリティ体制を強化 /

相談してみる対象プランと料金体系

コンテキストアウェアアクセスは、全ての Google Workspace のプランで利用できるわけではありません。対応しているのは以下のプランです。

- Enterprise Standard

- Enterprise Plus

- Enterprise Essentials Plus

- Frontline Standard

- Frontline Plus

- Education Standard

- Education Plus

- Cloud Identity Premium

※ Business Starter、Business Standard、Business Plus、および無償版の Cloud Identity Free では利用できません。

コンテキストアウェアアクセス機能は各プランの月額または年額の利用料に含まれており、追加料金は不要です。

▶具体的な料金やGoogle Workspace のセキュリティ設定に関する疑問などは、Google Workspace の正規販売代理店である TSクラウドへお問い合わせください。⇒お問い合わせ

コンテキストアウェアアクセスで解決できる 4 つの課題

この機能がなぜ現代の企業にとって重要なのか、具体的なセキュリティ課題を提示して解説します。貴社の状況と照らし合わせてご覧ください。

課題1:多様な働き方(リモートワーク等)における情報漏洩リスク

リモートワークやハイブリッドワークが浸透する中で、管理外のネットワークからのアクセスが増加しています。これまでは VPN 接続でセキュリティを担保してきましたが、利用者の増加で帯域がひっ迫し、「遅い」「つながらない」といった従業員からの不満の声も多いのではないでしょうか。しかし、セキュリティを緩めれば情報漏洩のリスクは増大します。状況に応じた柔軟な制御がなければ、新しい働き方は実現できません。

解決策

コンテキストアウェアアクセスを導入することで、ユーザーの所在地やデバイスの状態に応じてアクセス権限を動的に変更できます。たとえば、オフィス外からのアクセスの場合、ファイルのダウンロードや共有を制限するといった制御が可能です。これにより、VPN のボトルネックを解消しつつ、どこからでもアクセスできる利便性を維持しながら、情報漏洩リスクを大幅に低減できます。

課題2:私物端末(BYOD)利用時のセキュリティと利便性のトレードオフ

従業員の私物端末(BYOD、Bring Your Own Device)の利用を許可すれば利便性は向上しますが、セキュリティ対策が不十分な端末からのアクセスは、マルウェア感染や情報漏洩の温床となり得ます。そのため、オンプレミス環境では「私物端末の業務利用は原則禁止」とせざるを得なかった企業も多いでしょう。コンテキストアウェアアクセスは、このトレードオフを解消する鍵となります。

解決策

コンテキストアウェアアクセスを利用すれば、「会社が管理するデバイスからのアクセスはフルアクセスを許可するが、私物端末からはドライブへのアクセスを禁止する」「画面ロックが設定されていないデバイスからのアクセスは禁止する」といったポリシーを適用できます。

これにより、私物端末の利便性を活かしつつ、企業が求めるセキュリティレベルを維持することが可能 になります。

課題3:外部パートナー(委託先・協力会社)との安全なデータ共有

プロジェクト単位で外部の協力会社やフリーランスと連携する際、オンプレミスのファイルサーバーのために AD アカウントを発行し、VPN 接続を許可するのは、管理工数もセキュリティリスクも非常に大きい問題でした。プロジェクト終了後のアカウント削除漏れは、深刻なインシデントにつながりかねません。

解決策

コンテキストアウェアアクセスは、特定の外部パートナーに対して「特定の期間のみ」「特定のIPアドレスからのみ」といった、非常に限定的なアクセス権限を付与することを可能にします。プロジェクト終了後は Google グループからユーザーを削除するだけでアクセス権を剥奪できるため、管理工数とリスクを大幅に削減できます。

課題4:工場や複数拠点における端末アクセスの複雑化

本社と工場、あるいは複数の支社を持つ企業では、使用する端末やネットワーク環境、アクセスすべき情報が大きく異なります。特に工場では、特定の業務にしか使わない共有 PC や、生産管理用のタブレットなど、個人に紐付かない端末が多数稼働しているケースが少なくありません。

これらの端末に全社統一の緩いポリシーを適用すると、工場の共有端末から本社の機密情報(人事・財務データなど)にアクセスできてしまうといった、深刻なセキュリティホールになり得ます。拠点ごと、端末ごとに異なるセキュリティレベルを適用するのは、従来の仕組みでは非常に困難な課題でした。

解決策

コンテキストアウェアアクセスは、拠点ごとの IP アドレスや、特定の端末のデバイス情報を条件に設定することで、各拠点や工場内のセキュリティ要件に合わせた柔軟なアクセス制御を実現します。たとえば、工場内の共有端末からは特定のアプリケーションやデータへのアクセスは許可するが、印刷・複製・ダウンロードを制限するといった運用が可能です。これにより、拠点ごとの複雑なアクセス要件にきめ細かく対応し、セキュリティと運用の効率化を両立できます。

【役割・シーン別】コンテキストアウェアアクセスの具体的な設定方法

上記の課題と解決策を、Google Workspace のコンテキストアウェアアクセスでどのように設定していくのか。特定の業種に依存しない、役割やシーン別の具体的な活用シナリオをご紹介します。

オフィス勤務者とリモートワーカーでアクセス権を動的に変更

従来の「社内か社外か」という二元論ではなく、ハイブリッドワークを前提とした柔軟な制御が可能です。

設定例:

- 条件(アクセスレベル):本社 IP アドレスからのアクセス

- ポリシー:すべての Google Workspace アプリへのフルアクセスを許可。

- 条件(アクセスレベル):上記以外の IP アドレスからのアクセス

- ポリシー:アクセス時に多要素認証(MFA)を必須とし、さらに機密性の高い Google ドライブ や管理コンソールへのアクセスはブロックする。

これにより、オフィスでは快適に、社外からは安全に、というバランスの取れた働き方を実現できます。従業員はどこからでもアクセスできる環境を維持しつつ、企業は安心して業務を進められます。

営業職など社外活動が多い従業員をセキュアにサポート

外出や出張が多い営業担当者の「出先から VPN につなぐのが手間」といった不満を解消しつつ、セキュリティを向上できます。

設定例:

- 条件(アクセスレベル):会社支給のデバイス(暗号化済み、画面ロック有効)

- ポリシー:アクセス場所を問わず、すべての Google Workspace アプリへのフルアクセスを許可。

- 条件(アクセスレベル):上記以外のデバイス(私物スマホなど)

- ポリシー:Gmail と Google カレンダーのみアクセスを許可し、ファイルのダウンロードや添付は禁止する。

これにより、営業活動の生産性を損なうことなく、BYOD のリスクを最小限に抑えられます。

外部委託先へ必要最小限の権限を期間限定で付与

設定例:

- 条件(アクセスレベル): Google グループ「 Project-X-Partner 」に所属するユーザー

- ポリシー: Google Drive へのアクセスを「Project-X-Partnerr」グループのみ許可。その他のアプリ(Gmail、Chat など)へのアクセスはすべてブロックする。

プロジェクト終了後は Google グループからユーザーを削除するだけでアクセス権を剥奪できるため、管理工数とリスクを大幅に削減できます。

役員・管理職のグローバルな活動を柔軟に保護

国内外を問わず移動が多い役員や管理職向けに、利便性を最優先したセキュリティ環境を提供します。

設定例:

- 条件(アクセスレベル):ユーザー属性「役員」 AND 会社所有のデバイス

- ポリシー:アクセス場所や時間を問わず、すべての Google Workspace アプリへのフルアクセスを許可。

これにより、緊急時でもスムーズなアクセスを保証し、ビジネスの意思決定を妨げません。どこからでもアクセスできる環境で、重要な業務を安全に継続できます。

コンテキストアウェアアクセス設定の 3 ステップと注意点

設定は Google 管理コンソールから比較的容易に行えます。設定の順序と注意点を解説します。

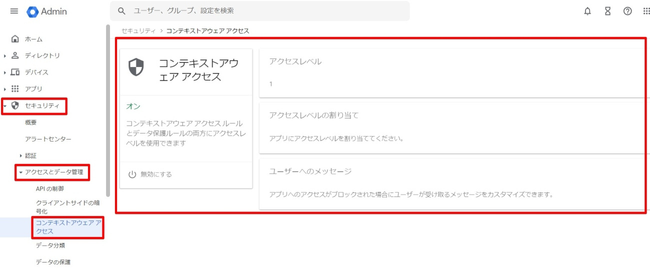

管理コンソール>セキュリティ>アクセスとデータ管理>コンテキストアウェアアクセスを選択します。

1. アクセスレベルの作成

「アクセスレベルを作成」をクリックし、アクセスレベルの名前 × コンテキストの条件を設定することで、新しいアクセスレベルを作成できます。上記で紹介したシナリオのように、複数の条件を組み合わせて自社のポリシーに合ったアクセスレベルを定義します。

設定例:

- 「社内ネットワークアクセスレベル」:会社が所有する IP アドレス範囲からのアクセス。

- 「管理デバイスアクセスレベル」:会社が管理する MDM 登録済みのデバイスで、かつ最新の OS パッチが適用されているデバイスからのアクセス。

- 「BYOD 閲覧限定レベル」:MDM 未登録の私物端末からのアクセスで、画面ロックが設定されていること。

注意点:

- アクセスレベルは具体的な条件を詳細に設定できるため、実際の業務に支障が出ないよう設計することが重要です。

- AND 条件と OR 条件を適切に使い分け、意図しないアクセス許可やブロックが発生しないように注意が必要です。

2. アプリへの割り当て

次に、作成したアクセスレベルを Google Workspace の各アプリ(Gmail、ドライブ、Chatなど)に割り当てます。「このアプリには、このアクセスレベルを満たさないとアクセスできない」というルールを適用するイメージです。

設定例:

- Googleドライブと Gmail には「社内ネットワークアクセスレベル」と「管理デバイスアクセスレベル」を割り当てることで、これら2つのレベルを満たす場合のみフルアクセスを許可する。

- 機密性の高いGoogleドライブには「社内ネットワークアクセスレベル」のみを割り当て、社外からのアクセスを完全にブロックする。

注意点:

- アプリケーションごとに異なるアクセスレベルを割り当てることが可能です。各アプリケーションの重要度や利用状況に応じて適切なアクセスレベルを設定しましょう。

- 特定のユーザーグループにのみアクセスレベルを適用することもできるため、組織構造に合わせた柔軟な運用が可能です。

3. テストと段階的な展開

最も重要なステップです。ポリシーをいきなり全社に展開すると、意図しないアクセスブロックが発生し、業務に支障をきたす可能性があります。まずは情報システム部門などの小規模なグループでテストを行い、影響範囲を十分に確認してから、段階的に全社へ展開する「スモールスタート」を強く推奨します。

注意点:

- ユーザーへの事前説明も重要です。「いつから、どのようなルールが適用されるのか」「ブロックされた場合はどうすればよいか」を丁寧に周知し、問い合わせ対応の準備をしておくことが不可欠です。

- ログの監視も継続的に行い、不正アクセス試行やアクセス制限に関するエラーがないかを確認しましょう。

【オンプレミスからの移行を検討する方への注意点】

特にオンプレミスの Active Directory(AD)と ID 連携を行う場合、Google Cloud Directory Sync(GCDS)などを利用して、AD 上のユーザー属性(組織部門やグループ)を Google Workspace へ正しく同期させることが、きめ細やかなポリシー設計の鍵となります。

よくある質問(Q&A)

コンテキストアウェアアクセスのご利用に関して、お客様から寄せられる質問と回答をまとめました。

Q.既存の Active Directory(AD)と連携できますか?

A.はい、可能です。Google Cloud Directory Sync(GCDS)を使えば、AD のユーザーやグループ情報を Google Workspace に同期できます。これにより、AD で管理している組織部門情報をそのままコンテキストアウェアアクセスのポリシー条件として利用できます。既存の ID 管理基盤を活かしながら、クラウドの高度なセキュリティを付加できる点は、大きなメリットです。

Q.どの Google Workspace アプリケーションが対象ですか?

A.Gmail、ドライブ、Chat、Meet、カレンダー、管理コンソールなど、ほぼ全ての主要なツールが対象です。詳細なリストは Google の公式ドキュメントでご確認いただけます。

Q.ユーザーへの影響はありますか?

A.はい、あります。ポリシーに準拠しないアクセス(例:許可されていない場所からのアクセス)はブロックされ、ユーザーに通知が表示されます。そのため、導入前には「いつから、どのようなルールが適用されるのか」「ブロックされた場合はどうすればよいか」を丁寧に周知し、問い合わせ対応の準備をしておくことが不可欠です。

Google Workspace の他のセキュリティについては、こちらで紹介しています。

コンテキストアウェアアクセスで、一歩先のセキュリティ戦略へ

本記事では、Google Workspace のコンテキストアウェアアクセスについて、その機能から具体的な活用シナリオ、導入のポイントまでを解説しました。

コンテキストアウェアアクセスは、単なるアクセス制限機能ではありません。オンプレミスの物理的な境界線に縛られるセキュリティから脱却し、「誰が」だけでなく「どのような状況で」アクセスしているかを評価するゼロトラストの考え方を実現する、戦略的な機能です。

- 多様な働き方をセキュアに実現する

- BYOD や外部連携のリスクを管理する

- 拠点や役割に応じた最適な権限を付与する

Google Workspace への移行は、コラボレーションの促進だけでなく、セキュリティモデルそのものを近代化する絶好の機会です。より柔軟で、よりセキュアな働き方を実現し、事業の競争力を高めるための一歩として、ぜひコンテキストアウェアアクセスの導入をご検討ください。

▶導入に関する具体的なご相談やご質問は、Google プレミアパートナーである株式会社TSクラウドへお気軽にお問い合わせください。